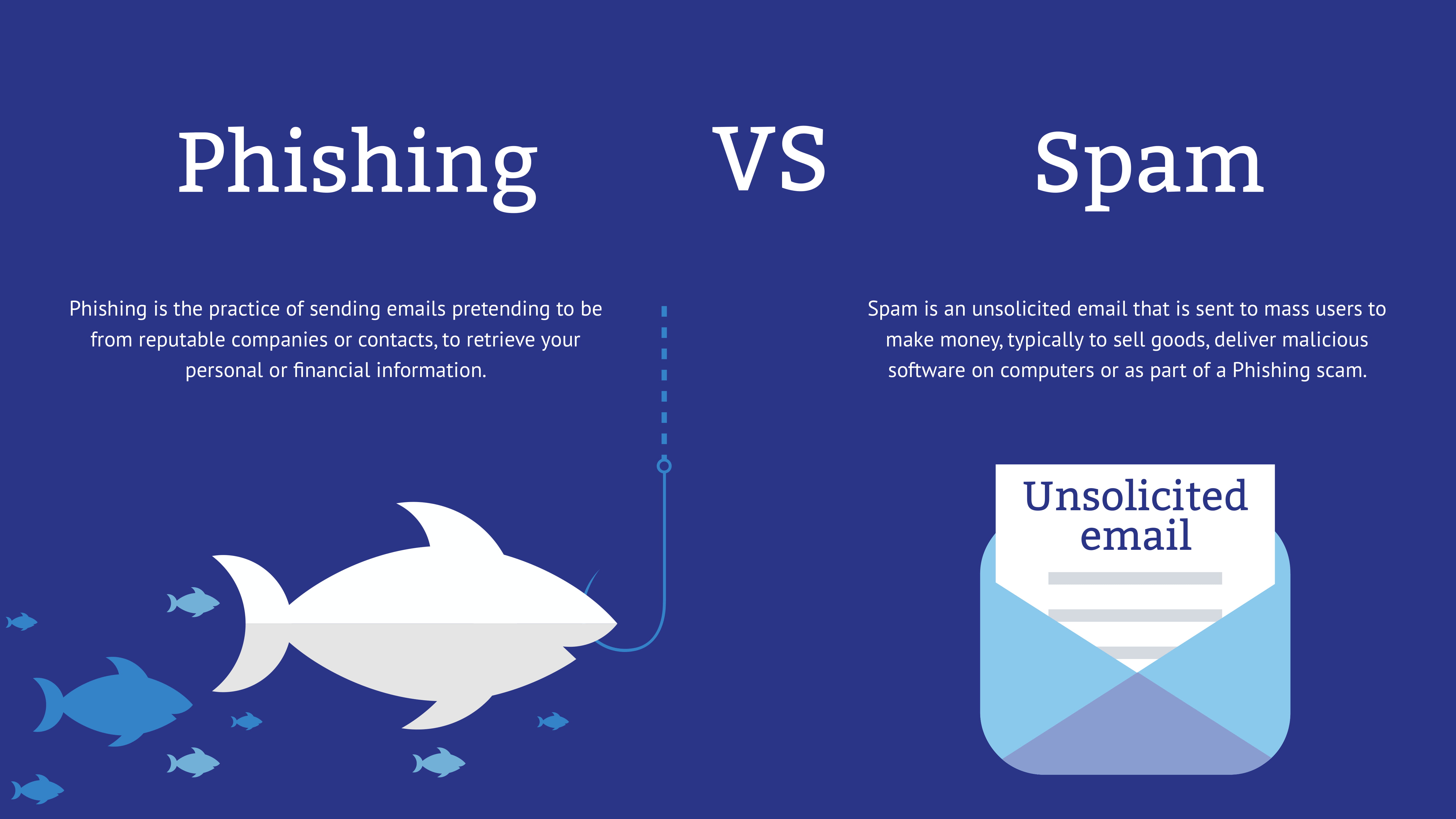

Phishing vs Spam: How to Determine the Difference - Information Security Office - Computing Services - Carnegie Mellon University

Internet Security avec le spam et phishing Concept isométrique avec icônes télévision comme spam, virus, la carte de crédit à l'hameçon et bugs. vecto Image Vectorielle Stock - Alamy

Spam, phishing, scam : définitions, risques et lutte - Stratégie Zen IT - Le monde numérique de Mélanie

Vulnérabilité De Réseau - Virus, Malware, Ransomware, Fraude, Spam, Phishing, Email Scam, Attaque De Pirate Informatique - Concep Illustration de Vecteur - Illustration du courrier, fraude: 106582589